Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

- Авторизация данных и обеспечение сохранности их юридической значимости при передаче или хранении. Для этого применяют алгоритмы создания электронной подписи и ее проверки в соответствии с установленным регламентом RFC 4357 и используют сертификаты по стандарту X.509.

- Защита конфиденциальности данных и контроль их целостности. Используется асимметричное шифрование и имитозащита, то есть противодействие подмене данных. Соблюдается ГОСТ Р 34.12-2015.

- Защита системного и прикладного ПО. Отслеживание несанкционированных изменений или неверного функционирования.

- Управление наиболее важными элементами системы в строгом соответствии с принятым регламентом.

- Аутентификация сторон, обменивающихся данными.

- Защита соединения с использованием протокола TLS.

- Защита IP-соединений при помощи протоколов IKE, ESP, AH.

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

- Защита конфиденциальности хранимой или передаваемой информации происходит применением алгоритмов шифрования.

- При установлении связи идентификация обеспечивается средствами электронной подписи при их использовании во время аутентификации (по рекомендации X.509).

- Цифровой документооборот также защищается средствами электронной подписи совместно с защитой от навязывания или повтора, при этом осуществляется контроль достоверности ключей, используемых для проверки электронных подписей.

- Целостность информации обеспечивается средствами цифровой подписи.

- Использование функций асимметричного шифрования позволяет защитить данные. Помимо этого для проверки целостности данных могут быть использованы функции хеширования или алгоритмы имитозащиты. Однако эти способы не поддерживают определения авторства документа.

- Защита от повторов происходит криптографическими функциями электронной подписи для шифрования или имитозащиты. При этом к каждой сетевой сессии добавляется уникальный идентификатор, достаточно длинный, чтобы исключить его случайное совпадение, и реализуется проверка принимающей стороной.

- Защита от навязывания, то есть от проникновения в связь со стороны, обеспечивается средствами электронной подписи.

- Прочая защита - против закладок, вирусов, модификаций операционной системы и т. д. - обеспечивается с помощью различных криптографических средств, протоколов безопасности, антивирусных ПО и организационных мероприятий.

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

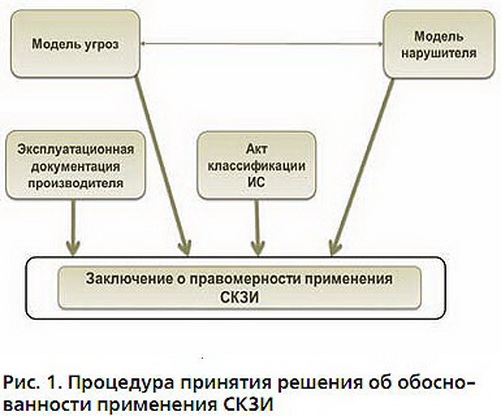

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

Классы защиты

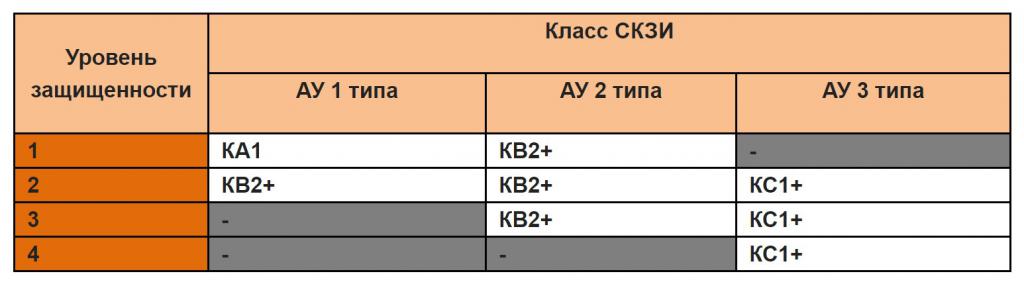

Согласно приказу ФСБ России от 10.07.14 под номером 378, регламентирующему применение криптографических средств защиты информации и персональных данных, определены шесть классов: КС1, КС2, КС3, КВ1, КВ2, КА1. Класс защиты для той или иной системы определяется из анализа данных о модели нарушителя, то есть из оценки возможных способов взлома системы. Защита при этом строится из программных и аппаратных средств криптографической защиты информации.

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

- Угрозы первого типа связаны с недокументированными возможностями в системном ПО, используемом в информационной системе.

- Угрозы второго типа связаны с недокументированными возможностями в прикладном ПО, используемом в информационной системе.

- Угрозой третьего типа называются все остальные.

Недокументированные возможности - это функции и свойства программного обеспечения, которые не описаны в официальной документации или не соответствуют ей. То есть их использование может повышать риск нарушения конфиденциальности или целостности информации.

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

- КС1 - нарушитель действует извне, без помощников внутри системы.

- КС2 - внутренний нарушитель, но не имеющий доступа к СКЗИ.

- КС3 - внутренний нарушитель, который является пользователем СКЗИ.

- КВ1 - нарушитель, который привлекает сторонние ресурсы, например специалистов по СКЗИ.

- КВ2 - нарушитель, за действиями которого стоит институт или лаборатория, работающая в области изучения и разработки СКЗИ.

- КА1 - специальные службы государств.

Таким образом, КС1 можно назвать базовым классом защиты. Соответственно, чем выше класс защиты, тем меньше специалистов, способных его обеспечивать. Например, в России, по данным за 2013 год, существовало всего 6 организаций, имеющих сертификат от ФСБ и способных обеспечивать защиту класса КА1.

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

- ГОСТ Р 34.10-2001 и обновленный ГОСТ Р 34.10-2012 - алгоритмы создания и проверки электронной подписи.

- ГОСТ Р 34.11-94 и последний ГОСТ Р 34.11-2012 - алгоритмы создания хеш-функций.

- ГОСТ 28147-89 и более новый ГОСТ Р 34.12-2015 - реализация алгоритмов шифрования и имитозащиты данных.

- Дополнительные криптографические алгоритмы находятся в документе RFC 4357.

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

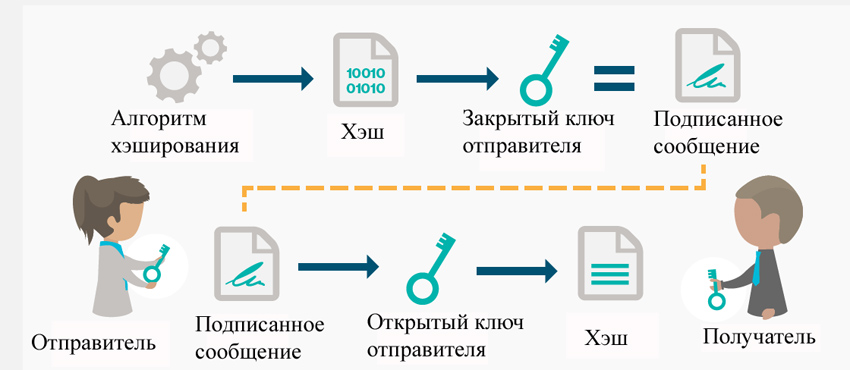

Электронная подпись - это специальная часть документа, созданная криптографическими преобразованиями. Ее основной задачей являются выявление несанкционированного изменения и определение авторства.

Сертификат электронной подписи - это отдельный документ, который доказывает подлинность и принадлежность электронной подписи своему владельцу по открытому ключу. Выдача сертификата происходит удостоверяющими центрами.

Владелец сертификата электронной подписи - это лицо, на имя которого регистрируется сертификат. Он связан с двумя ключами: открытым и закрытым. Закрытый ключ позволяет создать электронную подпись. Открытый ключ предназначен для проверки подлинности подписи благодаря криптографической связи с закрытым ключом.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

- обычная электронная подпись;

- неквалифицированная электронная подпись;

- квалифицированная электронная подпись.

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Квалифицированная и неквалифицированная подписи отличаются только тем, что в первом случае сертификат на ЭП должен быть выдан сертифицированным ФСБ удостоверяющим центром.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

Отчетность перед контролирующими органами - это еще одна сфера, в которой наращивается электронный документооборот. Многие компании и организации уже оценили удобство работы в таком формате.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Онлайн-торги - еще одна интересная сфера, в которой активно применяется электронная подпись. Она является подтверждением того факта, что в торгах участвует реальный человек и его предложения могут рассматриваться как достоверные. Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Алгоритмы электронной подписи

- Full Domain Hash (FDH) и Public Key Cryptography Standards (PKCS). Последнее представляет собой целую группу стандартных алгоритмов для различных ситуаций.

- DSA и ECDSA - стандарты создания электронной подписи в США.

- ГОСТ Р 34.10-2012 - стандарт создания ЭП в РФ. Данный стандарт заменил собой ГОСТ Р 34.10-2001, действие которого официально прекратилось после 31 декабря 2017 года.

- Евразийский союз пользуется стандартами, полностью аналогичными российским.

- СТБ 34.101.45-2013 - белорусский стандарт для цифровой электронной подписи.

- ДСТУ 4145-2002 - стандарт создания электронной подписи в Украине и множество других.

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

- Групповая электронная подпись.

- Одноразовая цифровая подпись.

- Доверенная ЭП.

- Квалифицированная и неквалифицированная подпись и пр.